Phishing, Ransomware-Angriffe und Social Engineering sind demnach die häufigsten auf menschliches Fehlverhalten abzielenden Methoden, die Angreifer nutzen, um auf Netzwerke und Daten deutscher Unternehmen zuzugreifen. Für die Betroffenen hat dies meist erhebliche finanzielle Verluste und Betriebsunterbrechungen zur Folge.

Im Jahr 2022 übermittelte das BSI rund 15 Millionen Meldungen über Infektionen mit Schadprogrammen in Deutschland an deutsche Netzbetreiber. Phishing und E-Mail-Erpressung machten im Berichtszeitraum 69 Prozent aller Spam-Mails aus. Dies sind nur einige Ergebnisse, die das BSI in seinem Bericht zur Lage der IT-Sicherheit in Deutschland 2022 veröffentlicht hat. Ergänzend dazu wurde Phishing im „IBM Security X-Force Threat Intelligence Index 2023“ mit 41 Prozent der Vorfälle zum zweiten Mal in Folge als Hauptfaktor für Infektionen identifiziert.

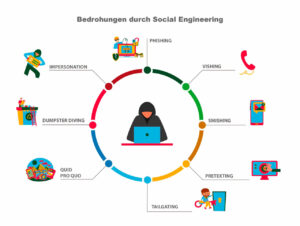

Zu diesem Angriffsfeld gehört auch das sogenannte Social Engineering, bei dem sich Hacker das Vertrauen von Mitarbeitenden erschleichen, um an vertrauliche Informationen, Daten oder beispielsweise Sicherheitsmaßnahmen des Unternehmens zu gelangen.

KRITIS-Betreiber in der Verantwortung

Ein erfolgreicher Cyber-Angriff auf deutsche Unternehmen, die als kritische Infrastruktur gelten (KRITIS), kann Hunderttausende von Menschen in Mitleidenschaft ziehen, sei es, dass der Strom ausfällt, die Wasserversorgung unterbrochen wird, die Lebensmittelversorgung stockt, die medizinische Versorgung in Krankenhäusern nicht gewährleistet werden kann oder die öffentliche Verwaltung nicht funktioniert. Um die Sicherheit in solchen, für die Öffentlichkeit wichtigen Unternehmen zu verbessern, hat der Gesetzgeber alle KRITIS-Betreiber ab dem 1. Mai 2023 dazu verpflichtet, Systeme zur Angriffserkennung einzusetzen und diese von einer unabhängigen Stelle prüfen zu lassen.

Angriffserkennungssysteme (Intrusion Detection Systems, IDS) sorgen in der Regel für eine effektive und frühzeitige Erkennung von Cyber-Angriffen und ermöglichen so eine Schadensminderung. Im Gegensatz dazu erkennt ein Intrusion Prevention System (IPS) Angriffe und ergreift aktive Maßnahmen zum Stoppen oder Abwehren des Angriffs. Ein IPS kann zum Beispiel die Verbindung zu einem infizierten Computer blockieren oder eine Firewall-Regel zum Blockieren des Zugriffs auf eine bestimmte IP-Adresse erstellen.

Der deutsche Lebensmitteleinzelhandel als kritische Dienstleistung (KRITIS)

Wegen ihrer besonderen Bedeutung für das Funktionieren des Gemeinwesens sind im Sektor Ernährung kritische Dienstleistungen im Sinne des § 10 Absatz 1 Satz 1 des BSI-Gesetzes:

Lebensmittelversorgung

Lebensmittelproduktion und -verarbeitung

Lebensmittelhandel

Audit

Alle zwei Jahre ist ein Audit der KRITIS-Betreiber vorgesehen. Dabei handelt es sich um eine Überprüfung der Sicherheitsmaßnahmen in Kritischen Infrastrukturen, dazu zählt zum Beispiel auch der deutsche Lebensmitteleinzelhandel. Ziel ist es, potenzielle Schwachstellen in der IT und organisatorischen Abläufen der KRITIS-Betreiber zu identifizieren und zu bewerten.

Dabei werden sowohl technische Sicherheitsmaßnahmen wie Firewalls, Verschlüsselung oder Zugangskontrollen als auch organisatorische Maßnahmen wie Schulungen, Richtlinien und Notfallpläne auf den Prüfstand gestellt.

In der Regel wird das Audit von externen Auditoren durchgeführt. Diese prüfen und bewerten die genannten Aspekte. Bestandteile des Audits sind Interviews mit den Verantwortlichen, Einsichtnahme in Dokumente und Überprüfung der Systeme auf ihre Sicherheit. Ein Bericht mit den festgestellten Schwachstellen und Empfehlungen zur Verbesserung der Sicherheitsmaßnahmen wird den KRITIS-Betreibern am Ende des Audits übergeben.

Social Engineering

Wie der Lagebericht des BSI feststellt, werden die meisten Cyber-Angriffe durch Phishing, Ransomware oder Social Engineering initiiert, die auf menschliches Fehlverhalten abzielen. Zum Beispiel wenn schnell mal ein Link in einer E-Mail angeklickt oder Zugangsdaten an den Kollegen im Homeoffice weitergegeben werden, der diese angeblich verlegt oder vergessen hat und dringend benötigt.

Im Jahr 2022 übermittelte das BSI rund 15 Millionen Meldungen über Infektionen mit Schadprogrammen in Deutschland an deutsche Netzbetreiber.

Foto: Sofguide

Es gibt verschiedene Methoden des Social Engineering, die von Angreifern eingesetzt werden, um ihr Ziel zu erreichen. Dazu gehören:

Phishing

Phishing ist die Erstellung gefälschter E-Mails, Instant Messages oder Webseiten, die den Anschein legitimer Kommunikationskanäle oder Webseiten erwecken. Ziel ist die Herausgabe vertraulicher Informationen wie Passwörter, Kreditkartendaten oder persönlicher Daten.

Vishing

Hierbei handelt es sich um betrügerische Anrufe. Der Anrufer gibt sich als vertrauenswürdige Person oder Organisation aus, um an sensible Informationen zu gelangen. Die Angreifer können beispielsweise vorgeben, von einer Bank zu stammen oder mit dem IT-Support betraut zu sein.

Pretexting

Um das Vertrauen der Opfer zu gewinnen, geben sich die Angreifer als eine andere Person oder Organisation aus, um an sensible Informationen zu gelangen.

Tailgating

Tailgating bedeutet, dass der Angreifer die Hilfsbereitschaft einer Person ausnutzt, um in einen gesicherten Bereich zu gelangen. Er kann z. B. einer Person folgen, die Zugang zu einem Gebäude hat, oder sich als Lieferant, Techniker oder Mitarbeiter:in ausgeben, um sich Zugang zu verschaffen.

Dumpster Diving

Beim Dumpster Diving durchsuchen Angreifer die Abfallcontainer einer Organisation nach vertraulichen Informationen. Dies können gedruckte Dokumente, Rechnungen oder andere Materialien sein, die Informationen wie Passwörter, Kontodaten oder sensible Unternehmensinformationen enthalten.

Tipps zur Verbesserung der Cybersecurity

Die IT-Sicherheitsmaßnahmen sollten regelmäßig aktualisiert werden, um den aktuellen Bedrohungen zu begegnen, wie das BSI empfiehlt. Dazu gehören:

Schulungen der Mitarbeitenden

Die Mitarbeitenden sollten über die verschiedenen Arten von Phishing-Angriffen und Social-Engineering-Methoden informiert werden. Sie sollten lernen, verdächtige E-Mails, Links oder Anfragen zu erkennen und angemessen zu reagieren, um potenzielle Bedrohungen zu vermeiden.

Aktualisieren von Software und Betriebssystemen

Veraltete Software und ein veraltetes Betriebssystem können Schwachstellen aufweisen, die von Angreifern leicht ausgenutzt werden können.

Zugriffsbeschränkungen und Berechtigungsverwaltung

Mitarbeitende sollten nur die Berechtigungen erhalten, die sie zur Erfüllung ihrer Aufgaben benötigen, unnötige Privilegien sollten entfernt werden.

Überwachung und Protokollierung

Implementieren von Systemen, um Netzwerkaktivitäten, Anmeldeversuche, Zugriffe auf kritische Ressourcen und andere verdächtige Aktivitäten zu überwachen.

Datensicherung und Wiederherstellung

Implementierung einer zuverlässigen Datensicherungsstrategie und eine regelmäßige Überprüfung der Wiederherstellungsfunktionen.

Notfallwiederherstellungsplan

Erstellung eines umfassenden Notfallwiederherstellungsplans, der festlegt, wie im Falle eines größeren Sicherheitsvorfalls oder einer Betriebsunterbrechung zu verfahren ist.